Ağ Savunma Mekanizmaları ve Güvenlik Cihazları: Firewall’dan SIEM’e

- serhat çakmak

- 11 Haz

- 5 dakikada okunur

Ağları korumak için kullanılan temel savunma mekanizmalarını ve modern güvenlik cihazlarını kapsamlı şekilde ele alıyor. Güvenlik duvarı, IDS/IPS, bal küpü (honeypot), sandbox, ağ segmentasyonu, erişim kontrolü ve SIEM gibi yöntemlerin yanı sıra yeni nesil güvenlik duvarları, UTM, NGIPS ve DLP gibi entegre cihazların işlev ve avantajlarını anlatıyor. Ağ güvenliği mimarisi tasarlayanlar ve farklı savunma araçlarının nasıl bir arada kullanıldığını görmek isteyen deneyimli güvenlik profesyonelleri için hazırlanmıştır.

Başlıca Bileşenler: Güvenlik Duvarı, IDS, IPS, Honeypot, Sandboxing, Ağ Segmentasyonu, Erişim Kontrolü, SIEM

Ağları ve sistemleri korumak için geliştirilmiş çeşitli savunma araçları ve teknikleri vardır. Başlıca mekanizmalar aşağıda listelenmiştir:

Güvenlik Duvarı (Firewall)

Güvenlik duvarları, bir ağı diğer ağlardan ayıran ve gelen/giden trafiği belirlenmiş kurallara göre engelleyen veya izin veren ağ geçitleridir.Temel olarak, “iki ağ arasındaki erişimi yerel güvenlik politikasına uygun olarak kısıtlayan bir geçit cihazıdır”.

Güvenlik duvarları IP adresi, port numarası, protokol türü gibi kriterlere göre paket filtreleme yapabilir; modern güvenlik duvarları ise uygulama katmanına kadar inceleme yaparak zararlı içerikleri algılayabilir (bkz. NGFW).

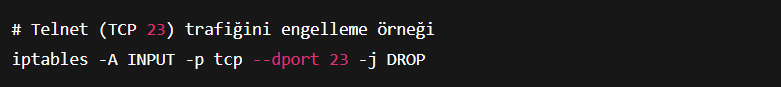

Örneğin, bir güvenlik duvarı kuralı, aşağıdaki gibi Linux iptables ile tanımlanabilir:

Yukarıdaki kural, gelen Telnet bağlantı isteklerini düşürerek bu zayıf protokolü devre dışı bırakır.

Kurumsal ağlarda genellikle donanım güvenlik duvarları (ör. Palo Alto, Fortinet, Cisco ASA) dış dünya ile iç ağ arasına konur ve tüm trafiği denetler.

İstismar Tespit Sistemi (IDS)

IDS, ağ veya sistem üzerindeki kötü niyetli etkinlikleri ve politika ihlallerini tespit eden yazılım veya donanım sistemleridir.“Bir IDS, ağ veya sistemleri kötü amaçlı etkinlik veya kural ihlali belirtileri açısından izleyen; saptadığında yöneticiye uyarı üreten cihaz veya uygulamadır”.

IDS’ler:

İmza tabanlı: Bilinen saldırı imzalarını arar.

Anomali tabanlı: Olağandışı davranışları tespit eder.

Genellikle saldırıyı engellemez, sadece algılar ve raporlar (pasif savunma).NIDS (Ağ tabanlı) ve HIDS (Host tabanlı) yaygın olarak birlikte kullanılır.

IDS’lerin tespit ettiği olaylar, genellikle daha kapsamlı analiz için merkezî bir SIEM sistemine gönderilir.

İstismar Engelleme Sistemi (IPS)

IDS’e benzer şekilde çalışır; ancak bir adım ileri giderek tespit ettiği kötü amaçlı etkinliği engeller.

IPS, ağ trafiğini gerçek zamanlı izler ve zararlı olduğu belirlenen paketleri düşürerek veya bağlantıları sonlandırarak aktif önlem alır.

Tanımı:“IPS, ağda kötü amaçlı etkinlikleri izleyen ve bunları engellemek için aksiyon alan bir güvenlik teknolojisidir.”

Örneğin:Bir IPS sistemi SQL enjeksiyonu imzasına uyan bir web isteğini gördüğünde, isteği engelleyerek web sunucusunu korur.

IPS cihazları genellikle köprü modunda (inline) çalışır.Etkin çalışması için yanlış pozitif oranı düşük olmalıdır.

Birçok modern güvenlik duvarı, IPS özelliklerini de içeren birleşik cihazlar olarak görev yapar (bkz. NGFW).

Tuzak Sunucular (Honeypot) ve Tuzak Ağlar (Honeynet)

Honeypot: Saldırganları cezbederek onların teknik ve taktiklerini ortaya çıkarmak veya oyalamak için kasten zafiyetli gibi davranan sistemdir.Honeynet: Birden fazla honeypot’un bulunduğu sahte ağ ortamıdır.

Tanımı:“İzinsiz kullanım girişimlerini tespit etmek, saptırmak veya önlemek amacıyla kurulan, güvenliğe yönelik bir tuzak mekanizmasıdır.”

Honeypot'lar gerçek değerli veri barındırmaz.Saldırganın dikkatini üretim ortamından uzaklaştırmak için kurulur.

Savunma amacı:

Saldırganların yöntemlerini öğrenmek

Erken uyarı almak

Yeni saldırı imzaları çıkarmak

⚠️ Dikkat: Honeypot kurulumu uzmanlık gerektirir. Yanlış yapılandırılırsa saldırganlar honeypot’u sıçrama noktası olarak kullanabilir.

Sandboxing (Kum Havuzu İzolasyonu)

Şüpheli bir program veya dosyayı, asıl sisteme zarar veremeyecek izole bir ortamda çalıştırma tekniğidir.Özellikle zararlı yazılım analizi ve e-posta eklerindeki tehditleri yakalamada kullanılır.

Tanımı:“Çalışan programları izole ederek sistem hatalarının veya zafiyetlerin yayılmasını engelleyen bir güvenlik mekanizmasıdır.”

Kullanım Örneği:

Gelen e-postalardaki PDF dosyaları sandbox içinde açılır, davranış gözlemlenir.

Tarayıcılar (Chrome, Edge) sekmeleri izole çalıştırarak sistemden ayırır.

Sandbox, zero-day zararlıları tespit etmekte oldukça etkilidir.Ancak gelişmiş zararlılar sandbox ortamını tespit edip zararlı davranışlarını gizleyebilir.

Ağ Segmentasyonu

Kurumsal ağı daha küçük mantıksal bölümlere ayırma yöntemidir.

Tanımı:“Ağı daha küçük parçalara bölerek performansı ve güvenliği artırmak için trafiğin akışını kontrol etme yöntemidir.”

Örnek:Misafir ağı ile finans ağı birbirinden ayrılırsa, misafir cihazlardaki ihlal ödeme sistemlerine sıçrayamaz.

Uygulama Yöntemleri:

VLAN’lar

Alt ağlar

Güvenlik duvarları

Erişim kontrol listeleri

SDN politikaları

🔎 2013 Target saldırısı örneğinde, HVAC taşeronundan girilen saldırı, segmentasyon eksikliği nedeniyle ödeme sistemlerine ulaştı.

Erişim Kontrol Sistemleri

Kimlerin veya hangi cihazların ağa/kaynaklara erişebileceğini belirler.

Tanımı:“Yetkisiz erişimi tespit edip reddeden; yetkili kullanıcıların erişimine izin veren güvenlik tedbirleri dizisidir.”

Teknolojiler:

802.1X: Port bazlı kimlik doğrulama

RBAC: Role-Based Access Control

NAC: Network Access Control

Örnek:NAC sayesinde misafir cihazlar sadece internete erişebilir; iç sunuculara erişemez.

SIEM (Güvenlik Bilgi ve Olay Yönetimi)

Log toplama, analiz ve korelasyon yoluyla güvenlik olaylarını tespit eder.

Tanımı:“İşletmelerin tehditleri iş kesintisine yol açmadan önce tespit etmesine yardımcı olan bir güvenlik çözümüdür.”

Özellikler:

Tüm sistemlerden log toplar

Kural tabanlı ve makine öğrenimiyle analiz

Uyarı üretir, geçmiş olaylarda adli analiz sağlar

ISO 27001, GDPR gibi uyumluluk raporlamalarına destek olur

Popüler Araçlar:Splunk, IBM QRadar, ArcSight, Elastic Security

Gelişmiş SIEM’ler, SOAR özellikleriyle otomatik yanıt verebilir (ör. alarm sonrası playbook çalıştırma).

Güvenlik Cihazları

Başlıca Bileşenler: Yeni Nesil Güvenlik Duvarı (NGFW), UTM, NGIPS, DLP

Kurumsal ağlarda çeşitli donanım ve yazılım tabanlı güvenlik cihazları konuşlandırılır. Bunların bazı önemli türleri:

Yeni Nesil Güvenlik Duvarı (Next-Generation Firewall – NGFW)

Klasik güvenlik duvarlarına ek olarak uygulama katmanında detaylı trafik incelemesi yapan, içerisinde entegre IDS/IPS, URL filtreleme, kullanıcı kimlik doğrulama gibi özellikler barındıran gelişmiş güvenlik duvarlarıdır.

NGFW’ler, trafiği sadece port-numara bazında değil, uygulama kimliği bazında ele alır.

Örnekler:

443 portundaki trafiğin TLS mi yoksa bir VPN tüneli mi olduğunu ayırt edebilir

Facebook uygulamasına ait HTTPS trafiğini engelleyip, kurumsal trafiğe izin verebilir

“Facebook-chat uygulamasını engelle” gibi kurallar tanımlanabilir

Ayrıca şifreli trafiği çözerek zararlı olup olmadığını tespit edebilir (SSL inspection).Bu özellikler güçlü donanım gerektirir, bu yüzden performans ve güvenlik dengesi gözetilmelidir.

Üretici Örnekleri:Palo Alto, Fortinet, Check Point

NGFW cihazları genellikle üretici tarafından güncellenen imza setleriyle bilinen zararlı yazılımları, komuta kontrol (C2) bağlantılarını, kötü amaçlı URL’leri engeller.

Birleşik Tehdit Yönetimi (Unified Threat Management – UTM)

Özellikle küçük ve orta ölçekli işletmelerin tüm temel güvenlik ihtiyaçlarını tek cihaz üzerinde karşılamayı hedefleyen cihazlardır.

Tipik Özellikler:

Firewall

IPS

Antivirüs

Antispam

İçerik filtreleme

VPN

Tanım:“UTM, çeşitli güvenlik özelliklerini tek bir platform üzerinde birleştiren entegre siber güvenlik yaklaşımıdır.”

Örnek UTM Cihazları:Fortinet FortiGate, SonicWall

Avantajı:

Yönetim kolaylığı

Tek noktadan çözüm

Dezavantajı:

Cihaz arızalanırsa tüm servisler devre dışı kalabilir

Aynı anda çok iş yapması nedeniyle yüksek yük altında kalabilir

UTM kavramı ile NGFW bazen karıştırılır. Ancak fark şudur:

NGFW: Gelişmiş trafik kontrolü vurgusu

UTM: Çok işlevlilik vurgusu

Gartner, UTM’yi SMB segmentine yönelik çok fonksiyonlu firewall olarak tanımlar.

Yeni Nesil IPS (NGIPS)

IPS kavramının evrimleşmiş halidir.

Özellikler:

Davranış analizi

Protokol anormallik tespiti

Makine öğrenimiyle bilinmeyen tehdit yakalama

Şifreli trafiği çözme

HTTP gibi uygulama protokollerinde anomali tespiti

Sandbox entegrasyonu:Akış içindeki dosyaları çıkarıp sanal makinede çalıştırarak zararlılığı analiz eder.

Örnek Çözümler:Cisco FirePOWER IPS, Snort 3

NGIPS ürünleri, klasik kural imzalarının yanı sıra istatistiksel anomali tespiti de yapar. Çoğu NGFW cihazı içinde entegre NGIPS modülü bulundurur.

Ancak çok yüksek hacimli kurumsal ağlarda, bağımsız NGIPS cihazları kullanılabilir.

Kilit Nokta:

Güncel imza setlerine sahip olmalı

Düşük yanlış alarm oranı ile çalışmalı

Exploit kit'ler ve APT'lere karşı etkili olmalı

DLP (Data Loss Prevention)

Veri Sızıntısını Önleme sistemleri, kurum içindeki hassas verilerin kurum dışına sızmasını engellemeye yönelik çözümlerdir.

DLP çözümleri, ağda, uç noktalarda veya bulutta çalışabilir.

Örnek:DLP sistemi, müşteri bilgileri içeren bir dosyanın e-posta ekiyle dışarı gönderilmesini engelleyebilir.

Tanım:“Veri ihlali veya sızıntısını tespit eden ve önleyen araç ve süreçler seti.”

Korunacak Veri Tanımları:

Regex ile kredi kartı numarası deseni

Dosya parmak izi

"ÇOK GİZLİ" etiketi

DLP Uygulama Türleri:

Ağ DLP: E-posta, web trafiği, bulut yönlendirmeleri izlenir

Uç Nokta DLP: USB’ye kopyalama, yazdırma, ekran görüntüsü gibi eylemler izlenir

Bulut DLP: Bulut depolama ve SaaS uygulamalarında hassas veri takibi

Zorluklar:

Yanlış pozitifleri azaltmak

Kullanıcı iş yapışını aksatmamak

Hassas veriyi önce tanımlamak ve etiketlemek gerekir

Birçok regülasyon (KVKK, HIPAA, PCI DSS) hassas verilerin dışarı sızmamasını kuruluşların sorumluluğuna verir. DLP bu noktada hem teknik kontrol hem de uyum aracıdır.